Kamis, Agustus 25, 2011

Struktur dan Fungsi Direktori di Linux

* /bin berisi file-file binary standar yang dapat digunakan oleh seluruh user baik user biasa maupun super user

* /boot berisi file-file yang digunakan untuk booting Linux termasuk kernel image

* /dev berisi file system khusus yang merupakan refleksi device hard-ware yang dikenali dan digunakan sistem

* /etc berisi file-file konfigurasi sistem, biasanya hanya boleh diubah oleh super user

* /home berisi direktori-direktori yang merupakan direktori home untuk user biasa dan aplikasi tertentu

* /lib berisi file-file library yang digunakan untuk mendukung kerja kernel Linux

* /mnt direktori khusus yang disediakan untuk mounting (mengaitkan) device disk storage ke sistem dalam bentuk direktori

* /proc berisi file system khusus yang menunjukkan data-data kernel se-tiap saat

* /root direktori home untuk user root (user khusus dengan priviledges hampir tak terbatas.

* /sbin sama seperti direktori bin, tetapi hanya super user yang se-baiknya menggunakan binary- binary tersebut mengingat fungsi-fungsi binary yang terdapat di direktori ini untuk maintenance sistem

* /tmp berisi file-file sementara yang dibutuhkan sebuah aplikasi yang sedang berjalan

* /usr berisi library, binary, dokumentasi dan file lainnya hasil instalasi user

* /var berisi file-file log, mailbox dan data-data aplikasi

Mengatasi Pesan Error Hal.dll is missing pada Windows

Tentang HAL

HAL adalah produk Microsoft, singkatan dari Hardware Abstraction Layer, teknologi dan driver yang mampu membuat Windows NT, 2000, dan XP berkomunikasi dengan Hardware PC. HAL adalah salah satu fitur dari Sistem File NT (NTFS) yang menggantikan teknologi MS-DOS yang sudah sangat kuno. Fitur inilah yang menjadikan sistem operasi berbasis NT menjadi lebih aman dan handal dibandingkan Windows 95, 98 dan Me.

HAL mengatur dan mengkondisikan aplikasi sehingga tidak mengakses memori PC, CPU dan hardware lain secara langsung. Dencan cara ini Windows akan mengurangi potensi konflik hardware dan crash. Sayangnya, HAL terkadang justru memperlambat bahkan menghentikan game-game dan program DOS yang secara default memerlukan akses hardware dan memori agar berjalan lebih lancar.

Sejak versi XP, Windows juga menawarkan fitur Compatibility Mode yang ditujukan untuk membantu pengguna menjalankan program yang berjalan dalam versi sebelumnya. Namun, sebagian besar program dan game berbasis DOS bahkan beberapa program Windows tetap tidak berjalan lancar di sistem operasi XP. Biasanya, ketika ada masalah yang berkaitan dengan HAL, Windows akan memunculkan salah satu pesan di bawah ini.

Windows could not start because the following file is missing or corrupt:

Please re-install a copy of the above file.

windows_root\System32\hal.dll missing or corrupt:

Please re-install a copy of the above file.

Windows could not start because of a computer disk hardware configuration problem.

Could not read from the selected boot disk. Check boot path and disk hardware.

Please check the Windows documentation about hardware disk configuration and your hardware reference manuals for additional information.

Sebab

Hal ini terjadi karena file HAL.dll hilang atau rusak, atau karena konfigurasi sistem telah berubah dan Windows sehingga windows mengajukan protes karena ada sesuatu yang tidak ada pada tempat yang seharusnya.

Solusi

Microsoft telah menyertakan perangkat (tool) yang disebut sebagai Recovery Console sejak Windows 2000 dan Windows XP. Tool inilah yang bisa kita pakai untuk mengembalikan posisi HAL.dll pada tempatnya. Untuk itu, Anda akan memerlukan CD Instalasi Windows. Selanjutnya ada dua cara yang bisa ditempuh dan keduanya sama-sama menggunakan Microsoft Windows Recovery Console berikut:

Hidupkan PC dan masukkan CD Windows

Setting BIOS untuk booting lewat CD terlebih dahulu

Ketika ada konfirmasi, tekan sembarang tombol untuk masuk ke mode Instalasi

Saat layar instalasi sudah muncul, pilih R.

windows-hal-dll-missing01

Masukkan nomor sesuai dengan Instalasi Windows yang akan direparasi (biasanya nomor 1), kemudian tekan [ENTER]

Ketika ditanya, silakan masukkan password Administrator, akhiri dengan [ENTER]

windows-hal-dll-missing02

Sampai di sini ada 2 Cara restorasi yang bisa Anda pilih:

Cara 1

Pada command prompt, ketik baris perintah berikut ini:

ATTRIB -H -R -S C:\BOOT.INI [ENTER]

DEL C:\BOOT.INI [ENTER]

BOOTCFG /REBUILD [ENTER]

FIXBOOT [ENTER]

Keterangan:

C:\ adalah asumsi abjad Windows drive Anda. Jika Windows drive Anda berbeda, silakan ganti dengan abjad yang tepat jika hardware Anda berbeda.

Selanjutnya, keluarkan CD dan Restart komputer.

Cara 2

Ulangi proses booting menggunakan Recovery console sehingga Anda masuk ke mode pengetikan.

Dalam command prompt, silakan ketik baris perintah di bawah ini:

EXPAND D:\I386\HAL.DL_ C:\WINDOWS\SYSTEM32\HAL.DLL [ENTER]

Keterangan:

D:\ adalah CD/DVD drive Anda. Silakan ganti jika hardware Anda berbeda.

C:\ adalah abjad Windows drive Anda. Jika Windows drive Anda berbeda, silakan ganti dengan abjad yang tepat jika hardware Anda berbeda.

windows-hal-dll-missing03

Jangan lupa setelah itu Restart komputer, semoga pesan error Hal.dll sudah hilang.

Tulisan ini mungkin sudah berumur, namun semoga tetap berguna. :)

CMIIW

Minggu, Agustus 21, 2011

“The page does not support your version of browser”

I acquired the above message on my laptop while fixing a very ill PC for a friend. I was almost impressed with the amount of work that had gone in to developing a virus that fools many into thinking that is is a legitimate programme, and which cleverly makes all the files on the C: drive have the “hidden” attribute- which really means that it looks like all your files are gone unless you know how to set folder options to view hidden files… anyway, that’s where my problems began. I used Malwarebytes as the primary tool to cure the patient, as well as Avira Antivir Personal as my (free) antivirus.

No, I was not fooled. My mother swatted all the flies off when I was a mere infant, but yet I got this confounded message and only many hours later have I cured it- thus this post as a cure is difficult to find.

PART 1

Firstly, install malwarebytes and perform an update. It may be neessary to boot into safe mode. Pressing F8 between from boot up before Windows starts, the computer will loads a menu with several choices. Select “Safe Mode with Networking”. If you cannot get into the F8 menu with a USB keyboard, one solution is to go into the BIOS and enable USB Keyboard Support, or use an old PS2 keyboard. Now, after running the updated Malwarebytes, perform a full system scan and boot into Windows normally to fully remove the virus.

Now is the clever bit on the part of the virus creators- no matter what I did I was still getting the same message. The virus had very cleverly changed Network settings and it seems that if an infected computer is on your network, it can spread!

PART 2

Lets see if resetting the router makes any difference. If you cannot get this information or are not comfortable fiddling with your router, you might skip on to the next part (which worked for me btw).

Router Reset- Please read this if you want more information on this relatively new type of infection. Make a note of the default username and password for your router- there is a recessed reset button on many routers.

“If your machine has been infected by one of these Zlob/DNSchanger Trojans, and your router settings have been altered, I would strongly recommend that you reset the router to its default configuration. Usually, this can be done by inserting something tiny like a paper clip end or pencil tip into a small hole labeled “reset” located on the back of the router. Press and hold down the small button inside until the lights on the front of the router blink off and then on again (usually about 30 seconds)”

This is a slightly more difficult part.

First get to the routers server. To do that type http:\\192.168.1.1 in the address bar and click Enter.

You get the log in window: Fill in the password you have already found and you will get the configuration page.

Configure the router to allow you to connect to your ISP server. In some routers it is done by a setup wizard.

You have to fill in the log in password your ISP has initially given to you.

You can also call your ISP if you don’t have your initial password.

Don’t forget to change the routers default password and set a strong password.

Take a note of the password and keep it somewhere safe for future reference.

PART 3

Please make sure of the following settings:

Go to Start -> Control Panel -> Double click on Network Connections.

Right click on your default connection (usually Local Area Connection or Wireless Network Connection) and select Properties.

- Select the General tab.

- Double click on Internet Protocol (TCP/IP).

- Under General tab:

- Select “Obtain an IP address automatically”.

- Select “Obtain DNS server address automatically”.

- Click OK twice to save the settings.

Reboot if you had to change any setting.

PART 4

To Flush the DNS cache:

- Click the Start logo in the bottom left corner of the screen

- Click on Run

- In the command window copy/paste the following

ipconfig /flushdns

- Hit enter

- Exit the command window.

- Reboot

When I rebooted, I was able to get online again- happy days!

It seems that the problems are caused by a virus known as DOS/Alureon.A and it’s been quite successful in propagating it’s evil spawn across the web! It is also commonly identified as a Google Redirect virus, as that’s exactly what it was doing on the original patient I was treating- no matter what one searched for or what link was clicked from the results page, the user was redirected to spam and infected websites. Another useful tool for this problem seems to be Eset’s Scan, another free tool. It appears to be effective in helping with the actual virus that causes the problem as well.

I hope this helps others that have this problem. Good luck!

Kamis, Agustus 18, 2011

NTFS-3G Manual

Name

ntfs-3g – Third Generation Read/Write NTFS Driver

Contents

Synopsis

ntfs-3g [-o option[,...]] volume mount_point

mount -t ntfs-3g [-o option[,...]] volume mount_point

lowntfs-3g [-o option[,...]] volume mount_point

mount -t lowntfs-3g [-o option[,...]] volume mount_point

Description

ntfs-3g is an NTFS driver, which can create, remove, rename, move files, directories, hard links, and streams; it can read and write files, including streams and sparse files; it can handle special files like symbolic links, devices, and FIFOs; moreover it can also read and create transparently compressed files.

It comes in two variants ntfs-3g and lowntfs-3g with a few differences mentioned below in relevant options descriptions.

The volume to be mounted can be either a block device or an image file.

Access Handling and Security

By default, files and directories are owned by the effective user and group of the mounting process and everybody has full read, write, execution and directory browsing permissions. You can also assign permissions to a single user by using the uid and/or the gid options together with the umask, or fmask and dmask options.

Doing so, Windows users have full access to the files created by ntfs-3g.

But, by setting the permissions option, you can benefit from the full ownership and permissions features as defined by POSIX. Moreover, by defining a Windows-to-Linux user mapping in the file .NTFS-3G/UserMapping, the ownerships and permissions are even applied to Windows users and conversely.

If ntfs-3g is set setuid-root then non-root users will be also able to mount volumes.

Windows Filename Compatibility

NTFS supports several filename namespaces: DOS, Win32 and POSIX. While the ntfs-3g driver handles all of them, it always creates new files in the POSIX namespace for maximum portability and interoperability reasons. This means that filenames are case sensitive and all characters are allowed except ’/’ and ’\0’. This is perfectly legal on Windows, though some applications may get confused. The option windows_names may be used to apply Windows restrictions to new file names.

Alternate Data Streams (ADS)

NTFS stores all data in streams. Every file has exactly one unnamed data stream and can have many named data streams. The size of a file is the size of its unnamed data stream. By default, ntfs-3g will only read the unnamed data stream. By using the options “streams_interface=windows” (not possible with lowntfs-3g), you will be able to read any named data streams, simply by specifying the stream’s name after a colon. For example:

cat some.mp3:artist

Named data streams act like normals files, so you can read from them, write to them and even delete them (using rm). You can list all the named data streams a file has by getting the “ntfs.streams.list” extended attribute.

Options

Most of the generic mount options described in mount(8) are supported (ro, rw, suid, nosuid, dev, nodev, exec, noexec). Below is a summary of the options that ntfs-3g additionally accepts.

| uid=value and gid=value | |

| Set the owner and the group of files and directories. The values are numerical. The defaults are the uid and gid of the current process. | |

| umask=value | |

| Set the bitmask of the file and directory permissions that are not present. The value is given in octal. The default value is 0 which means full access to everybody. | |

| fmask=value | |

| Set the bitmask of the file permissions that are not present. The value is given in octal. The default value is 0 which means full access to everybody. | |

| dmask=value | |

| Set the bitmask of the directory permissions that are not present. The value is given in octal. The default value is 0 which means full access to everybody. | |

| usermapping=file-name | |

| Use file file-name as the user mapping file instead of the default .NTFS-3G/UserMapping. If file-name defines a full path, the file must be located on a partition previously mounted. If it defines a relative path, it is interpreted relative to the root of NTFS partition being mounted.

When a user mapping file is defined, the options uid=, gid=, umask=, fmask=, dmask= and silent are ignored. See ownership and permissions for valid combinations of security related options. | |

| permissions | |

| Set standard permissions on created files and use standard access control. This option is set by default when a user mapping file is present. | |

| acl | |

| Enable setting Posix ACLs on created files and use them for access control. This option is only available on specific builds. It is set by default when a user mapping file is present and the permissions mount option is not set. | |

| inherit | |

| When creating a new file, set its initial protections according to inheritance rules defined in parent directory. These rules deviate from Posix specifications, but yield a better Windows compatibility. The compression option or a valid user mapping file is required for this option to be effective. | |

| ro | |

| Mount filesystem read-only. Useful if Windows is hibernated. | |

| ignore_case | |

| (only with lowntfs-3g) Ignore character case when accessing a file (FOO, Foo, foo, etc. designate the same file). All files are displayed with lower case in directory listings. | |

| remove_hiberfile | |

| Unlike in case of read-only mount, the read-write mount is denied if the NTFS volume is hibernated. One needs either to resume Windows and shutdown it properly, or use this option which will remove the Windows hibernation file. Please note, this means that the saved Windows session will be completely lost. Use this option for your own responsibility. | |

| recover | |

| Recover and try to mount a partition which was not unmounted properly by Windows. The Windows logfile is cleared, which may cause inconsistencies. Currently this is the default option. | |

| norecover | |

| Do not try to mount a partition which was not unmounted properly by Windows. | |

| atime, noatime, relatime | |

| The atime option updates inode access time for each access.The noatime option disables inode access time updates which can speed up file operations and prevent sleeping (notebook) disks spinning up too often thus saving energy and disk lifetime.

The relatime option is very similar to noatime. It updates inode access times relative to modify or change time. The access time is only updated if the previous access time was earlier than the current modify or change time. Unlike noatime this option doesn’t break applications that need to know if a file has been read since the last time it was modified. This is the default behaviour. | |

| show_sys_files | |

| Show the system files in directory listings. Otherwise the default behaviour is to hide the system files. Please note that even when this option is specified, “$MFT” may not be visible due to a glibc bug. Furthermore, irrespectively of show_sys_files, all files are accessible by name, for example you can always do “ls -l ’$UpCase’”. | |

| hide_hid_files | |

| Hide the hidden files and directories in directory listings, the hidden files and directories being the ones whose NTFS attribute have the hidden flag set. The hidden files will not be selected when using wildcards in commands, but all files and directories remain accessible by full name, for example you can always display the Windows trash bin directory by : “ls -ld $RECYCLE.BIN”. | |

| hide_dot_files | |

| Set the hidden flag in the NTFS attribute for created files and directories whose first character of the name is a dot. Such files and directories normally do not appear in directory listings, and when the flag is set they do not appear in Windows directory displays either. | |

| windows_names | |

| This option prevents files, directories and extended attributes to be created with a name not allowed by windows, either because it contains some not allowed character (which are the nine characters ” * / : < > ? \ | and those whose code is less than 0×20) or because the last character is a space or a dot. Existing such files can still be read (and renamed). | |

| max_read=value | |

| With this option the maximum size of read operations can be set. The default is infinite. Note that the size of read requests is limited anyway to 32 pages (which is 128kbyte on i386). | |

| silent | |

| Do not return error for chown and chmod when the user mapping file or permissions option required by these operations are not defined. This option is on by default. | |

| no_def_opts | |

| By default ntfs-3g acts as if silent (ignore errors on chmod and chown), allow_other (allow any user to access files) and nonempty (allow mounting on non-empty directories) were set, the no_def_opts option cancels this behaviour. | |

| streams_interface=value | |

| This option controls how the user can access Alternate Data Streams (ADS) or in other words, named data streams. It can be set to, one of none, windows or xattr. If the option is set to none, the user will have no access to the named data streams. If it’s set to windows (not possible with lowntfs-3g), then the user can access them just like in Windows (eg. cat file:stream). If it’s set to xattr, then the named data streams are mapped to xattrs and user can be manipulated by using {get,set}fattr utilities. The default is xattr on Linux, none on other OSes. | |

| user_xattr | |

| Same as streams_interface=xattr. | |

| efs_raw | |

| This option should only be used in backup or restore situation. It changes the apparent size of files and the behavior of read and write operations so that encrypted files can be saved and restored without being decrypted. The user.ntfs.efsinfo extended attributes associated to files have also to be saved and restored for the files to be decrypted later. | |

| compression | |

| This option enables creating new transparently compressed files in directories marked for compression. A directory is marked for compression by setting the bit 11 (value 0×00000800) in its Windows attribute. In such a directory, new files are created compressed and new subdirectories are themselves marked for compression. The option and the flag have no effect on existing files. | |

| nocompression | |

| This option disables creating new transparently compressed files in directories marked for compression. Existing compressed files can still be read and updated. Currently this is the default option. | |

| force | |

| This mount option is not used anymore. It was superseded by the recover and norecover options. | |

| debug | |

| Makes ntfs-3g to not detach from terminal and print a lot of driver debug output. | |

| no_detach | |

| Same as above but with less debug output. | |

User Mapping

NTFS uses specific ids to record the ownership of files instead of the uid and gid used by Linux. As a consequence a mapping between the ids has to be defined for ownerships to be recorded into NTFS and recognized. By default this mapping is fetched from the file .NTFS-3G/UserMapping located in the NTFS partition. The option usermapping= may be used to define another location.

Each line in the user mapping file defines a mapping. It is organized in three fields separated by colons. The first field identifies a uid, the second field identifies a gid and the third one identifies the corresponding NTFS id, known as a SID. The uid and the gid are optional and defining both of them for the same SID is not recommended.

If no interoperation with Windows is needed, you can use the option permissions to define a standard mapping. Alternately, you may define your own mapping by setting a user mapping file with a single line with no uid or gid. In both cases, files created on Linux will appear to Windows as owned by a foreign user, and files created on Windows will appear to Linux as owned by root. Copy the example below and replace the 9 and 10-digit numbers by any number not greater than 4294967295.

| ::S-1-5-21-3141592653-589793238-462643383-10000 |

If interoperation with Windows is needed, the mapping has to be defined for each user and group known in both system, and the SIDs used by Windows has to be collected. This will lead to a user mapping file like :

| john::S-1-5-21-3141592653-589793238-462643383-1008 | |

| mary::S-1-5-21-3141592653-589793238-462643383-1009 | |

| :smith:S-1-5-21-3141592653-589793238-462643383-513 | |

| ::S-1-5-21-3141592653-589793238-462643383-10000 |

The utility ntfs-3g.usermap may be used to create the user mapping file.

Examples

Mount /dev/sda1 to /mnt/windows (make sure /mnt/windows exists):

ntfs-3g /dev/sda1 /mnt/windows

or

mount -t ntfs-3g /dev/sda1 /mnt/windows

Mount the ntfs data partition /dev/sda3 to /mnt/data with standard Linux permissions applied :

ntfs-3g -o permissions /dev/sda3 /mnt/data

or

mount -t ntfs-3g -o permissions /dev/sda3 /mnt/data

Read-only mount /dev/sda5 to /home/user/mnt and make user with uid 1000 to be the owner of all files:

ntfs-3g -o ro,uid=1000 /dev/sda5 /home/user/mnt

/etc/fstab entry for the above:

/dev/sda5 /home/user/mnt ntfs-3g ro,uid=1000 0 0

Unmount /mnt/windows:

umount /mnt/windows

Exit codes

To facilitate the use of the ntfs-3g driver in scripts, an exit code is returned to give an indication of the mountability status of a volume. Value 0 means success, and all other ones mean an error. The unique error codes are documented in the ntfs-3g.probe(8) manual page.

Known issues

http://www.tuxera.com/community/ntfs-3g-faq/

for common questions, known issues and support.

Acknowledgement

Several people made heroic efforts, often over five or more years which resulted the ntfs-3g driver. Most importantly they are Anton Altaparmakov, Richard Russon, Szabolcs Szakacsits, Yura Pakhuchiy, Yuval Fledel, Jean-Pierre André, Alon Bar-Lev, Dominique L Bouix, Csaba Henk, Bernhard Kaindl, Erik Larsson, Alejandro Pulver, and the author of the groundbreaking FUSE file system development framework, Miklos Szeredi.

Mengintegrasikan ntfs-3g dan HAL

Tutorial ini sebetulnya sudah out date, karena sudah jarang distro terbaru yang tidak mendukung full read-write access pada filesystem ntfs.

Hanya kebetulan, saya membutuhkannya untuk ubuntu dapper maka saya pikir untuk mendokumentasikannya disini.

Mungkin anda membutuhkannya.

Sebelum kebingungan, baiknya kita kenali dulu apa itu ntfs-3g, apa itu hal, dan mengapa meng-integrasikan keduanya menjadi penting.

ntfs-3g adalah driver dan interface terbaru dan stabil untuk filesystem proprietary milik “you know who”, ntfs. Dengan ntfs-3g kita bisa melakukan mounting read/write pada partisi dengan filesystem ntfs.

Salah satu alasan mengapa saya (dan mungkin anda) menggunakan ntfs pada usb flash disk atau eksternal hardisk adalah kemampuannya meng-handle file yang lebih besar dari 4Gb. Kemampuan ini tidak dimiliki oleh filesystem FAT (32/16).

HAL adalah sebuah protokol yang salah satu kelebihannya adalah mengijinkan kita (user) melakukan “sesuatu” berdasarkan sebuah event. Misalnya, mencolokkan usb flash disk atau cdrom atau kamera yang akan memicu bekerjanya aplikasi yang sesuai.

Mengapa?

Tentu saja, agar kita bisa “menulis” sebaik “membaca” di media ntfs. Tentu saja, ini berlaku untuk sistem yang belum memiliki dukungan ntfs-3g secara native, misalnya pada distro-distro lawas seperti contoh, ubuntu 6.06 – dapper drake.

Pada kasus ubuntu 6.06, ketika kita mencolokkan media ntfs, media tersebut menjadi READ ONLY. Tetapi setelah kita melakukan kompilasi dan menginstal ntfs-3g serta menggunakan tips yang akan saya bahas nanti, media ntfs tersebut menjadi READ WRITE.

Bagaimana Melakukannya?

Tahap 1. Kompilasi dan instalasi

Tahap ini hanya bagi distro yang belum menyediakan paket native ntfs-3g.

Jika anda ingin agak repot, silahkan download source code terbaru dan paling stabil ntfs-3g dari situs ntfs-3g.org.

Seperti biasa, lakukan secara berurutan:

tar xzvf ntfs-3g-x.x.tar.gz

cd ntfs-3g-x.x/

./configure

make

make install (atau checkinstall) sebagai root.

Tahap 2. Membuat symbolik link

Dengan membuat symbolik link :

ln -sv /usr/bin/ntfs-3g /sbin/mount.ntfs

atau

ln -sv /usr/local/bin/ntfs-3g /sbin/mount.nfts

kita sudah membuat agar hal menggunakan ntfs-3g untuk membuka sebuah partisi ntfs yang dicolokkan ke pc/laptop.

Oya, jika anda ingin memount manual, lakukan:

ntfs-3g /dev/sdx /media/mount_point

atau

mount /dev/sdx /media/mount_point -t ntfs-3g

atau otomatis melalui fstab:

/dev/hda1 /media/win-xp ntfs-3g defaults,umask=0 0 0

Dimana hda1 adalah partisi windows NTFS yang ingin anda baca.

Beberapa masalah saat kompilasi seperti error saat melakukan konfigurasi (./configure) biasanya bisa diatasi dengan melakukan instalasi library (paket dev) yang diminta melalui pesan error tersebut. Misalnya, library fuse (fuse-dev).

Nah, sekarang anda pasti sudah bisa melakukan aktivitas menulis pada media usb dengan filesystem ntfs sebagai user biasa.

Rabu, Agustus 17, 2011

PENGERTIAN BOOT LOADER

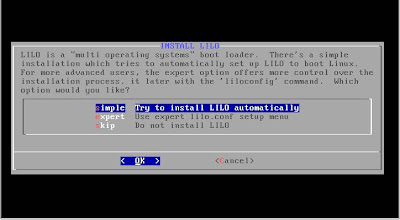

LILO (LInux LOader), adalah Boot Loader yang terdapat pada sistem operasi GNU/Linux Red Hat dan turunannya. Biasanya, LILO sering di-set sesuai kebutuhan penggunanya. Banyak menu konfigurasi yang disediakan oleh LILO, dan LILO-pun dapat di-install dan di-uninstall. Lebih lengkap mengenai LILO, klik disini dan disini.

Senin, Agustus 15, 2011

Enaknya beramal dengan ilmu komputer..

Beliau adalah pegiat dunia IT yang sudah banyak membagikan ilmunya untuk kemajuan IT di Indonesia..

Menurut falsafah..”Tak pernah ada orang yang miskin ilmu karena mengamalkan kembali ilmunya “..Malahan Bertambah..

Postingan kali ini bukan karena ingin membangga-banggakan amal yang pernah kita perbuat..

Dulu, Ketika saya membutuhkan ilmu baru berbarengan dengan keterbatasan dana yang saya miliki untuk membeli buku atau ikut kursus komputer tingkat lanjut, yang saya lakukan adalah mengulang ilmu komputer yang saya kuasai dengan menciptakan obrolan kecil seputar masalah komputer yang dihadapi teman saya dirumah.

Nah, dari situ biasanya muncul permasalahan baru (biasanya orang IT menyebutnya dengan Troubleshooter) yang kalau saya tidak dapat memberikan jawaban, akan menjadi modal saya untuk bertanya ke orang yang saya anggap lebih tahu dari saya..

Ketika saya mendapatkan jawabannya, hal yang terjadi adalah : saya mendapatkan pengalaman baru atau ilmu baru plus rasa senang karena bisa membantu solusi permasalahan teman saya..

Alhamdulliah..di bulan oktober nanti adalah tepat satu tahun blog WawanPurnama.com ini ada. Sejak masih memiliki blog gratisan di blogspot..saya pernah mimpi punya “Mall”. Mall yang penuh dengan sekat ruang kaca yang di dalamnya ada seorang pengajar IT dari tinggat dasar sampai mahir..sehingga dengan biaya murah, kapan dan di mana saja, Orang Indonesia bisa belajar komputer, jangan selalu di cekoki dengan hal-hal konsumtif tanpa memberi manfaat..

Alhamdulliah..di bulan oktober nanti adalah tepat satu tahun blog WawanPurnama.com ini ada. Sejak masih memiliki blog gratisan di blogspot..saya pernah mimpi punya “Mall”. Mall yang penuh dengan sekat ruang kaca yang di dalamnya ada seorang pengajar IT dari tinggat dasar sampai mahir..sehingga dengan biaya murah, kapan dan di mana saja, Orang Indonesia bisa belajar komputer, jangan selalu di cekoki dengan hal-hal konsumtif tanpa memberi manfaat..

Semoga semuai itu menjadi kenyataan, makanya di ultah yang ke 1 Blog ini InsyaAllah saya akan ikut menghimpun program “melek IT” untuk anak yatim dan kurang mampu.

Kabar baiknya Anda juga bisa ikut dalam kegiatan ini? Mau sumbang Ilmu Atau Materi..?

Jadi mulai saat ini kita bisa saring ilmu komputer di blog ini, lagi pula bagaimana bisa bermamal dengan ilmu kalau kita belum memiliki ilmu..

Mau Pintar, Pakai Komputer

Sumber gambar ke 2= Garudafood.com

Ijazah, Masih Perlukah?

“Gimana? dah dapet kerjaan belum?”. “Belum Mas..” dah coba berkali-kali tapi masih belum ada panggilan juga”. “Lho kamu kan lulusan D3? D3 Sistem informatika ya?”. “Iya Mas…”. “Memangnya ngelamar sebagai apa saja?”. “Jadi kurir dan jadi staff administrasi Mas..”. “Lho, kok ga sesuai sama bidang kesarjaanaan kamu sih?, kamu bisa jadi programer atau jadi Ti”.

“Itu dia Mas, saya udah bosen hadapin masalah-masalah komputer, cukup tiga tahun aja deh pusing sama hal-hal begituan (coding program)”.

Sementara itu, di dunia komputer sendiri, tenaga-tenaga TI banyak diisi oleh pekerja yang memiliki latar belakang TI. Ada sarjana pertanian, ekonomi, Teknik sipil atau MIPA.

Jadi apa gunanya Ijazah dong?

Ijazah tetap ada gunanya. Itu sebagai ukuran kemampuan orang yang dinilai dengan Angka. Tapi sayangnya kebenarannya (nilai yang didapat dengan skill sebenarnya) tidak dijamin.

Di dunia komputer sendiri, menempuh jalur otodidak buat saya lebih mengasyikan. Bahkan pakar internet Ono W Purbo mengawali belajarnya lewat jalur otodidak.

Kualitas ilmu komputer yang didapat antara belajar lewat jalur otodidak dengan sekolah formal, agak berbeda tipis.

Kekuatan orang belajar komputer secara otodidak adalah, mereka umumnya menguasai hal-hal yang berbau penerapan langsung atau aplikasi, mereka mampu mem-presentasikan kemampuan yang mereka tawarkan kepada pihak lain. Maklum saja, si otodidak sudah terbiasa menjalin komunikasi dengan beberapa orang untuk menggali ilmu dari sumber lain ketika melakukan proses belajar. Jadi kalau bicara langsung ketujuan. Lalu bagaimana dengan jalur sekolah formal?

Sekolah formal juga memiliki kelebihan pada penjelasan yang masuk akal secara teoritis. Jadi jika lawan bicaranya berlatar belakang sama, pembicaraan pun akan cepat nyambung. Sehingga deal-deal bisnis cepat mencapai kata sepakat.

Sekali lagi, Buat saya, jalur otodidak lebih rasional, siapapun bisa mencicipi, karena biayanya super murah. Modalnya: Kemauan (tanpa biaya), buku bekas atau majalah bekas ( kisaran 10ribu s/d 50 rb), ke warnet (4ribu/jam).

Tapi tiap orang beda-bedalah..kalau Anda punya uang silahkan saja sekolah komputer ke luar negri..Kalau tidak ada dana, belajar cara otodidak lebih masuk akal sepertinya..

Bos Takut Sama Orang IT

Bener-bener deh, setidaknya kalau punya pengetahuan Teknologi Informasi di hormati sama orang. Apa lagi sama Big Boss..

Sampai-sampai ada istilah, “cuma orang IT aja yang bisa duduk dikursi Bos..”. Biar bos habis marah besar sama semua staf, pasti dia akan tetep baik-baikin si IT-man (orang IT).

Wajarlah, semua aktivitas bisnis saat ini hampir tergantung sama komputer. Jadi keberadaan si IT-man memang sangat diperlukan.

IT-man tidak hanya jadi solution maker bagi segala macam masalah harian yang ada di komputer. IT-man sering kali diajak bicara empat mata untuk dimintai pendapat tentang rencana bisnis yag akan disusun oleh owner/Big Boss. Yes!..ini berarti akan tercipta peluang bisnis lagi.

Makanya orang sekelas Bill Gates “di pelihara” sungguh-sunguh sama pemerintah USA. Untuk kunjungan ke luar negri pun pengamanannnya hampir seketat pejabat kenegaraan. Pemerintah sadar, otak Bill adalah aset bagi negara.

Nah, dalam cakupan kecil, otak IT-man jadi aset bagi pelanggannya. Bukan berarti orang IT cerdas atau pintar. Ini soal kemampuan daya analisa masalah saja.

Soal penghasilan bagaimana?

Tergantung orangnya juga sih. Sampai sekarang saya juga masih tinggal sama orang tua dan naik kuda hitam. Yaa kalau bicara penghasilan, percaya deh, uang akan mengikuti.

Tapi kalau awal-awal sudah ujungnya uang, bahaya!. Takutnya nanti segala cara di halalkan. Berbohong, menipu, atau apapun yang merugikan pelanggan.

Trus cara awal untuk jadi IT-man gimana?

Gampang. Jadilah trendseter untuk hal-hal yang berbau teknologi. Lalu Revielah dengan bercerita atau menulis artikel tentang testimoni selama manggunakan dan menerapkan teknologi itu.

Pakai BB misalnya. Kalau selama ini orang cuma buat pakai main FB-an. Kita bisa memulainya dengan menjadi buku catatan digital..

Lalu web cam/ camera, kalau orang menggunkaan hanya untuk chat. kita bisa menggunakannya untuk merekam keamanan di ruangan, kamar atau sekeliling rumah. Ingat, bisnis kamera security sekarang lagi booming lho..

Nah, seperti ngeblog ini..apa yang bisa kita “jual” dari aktivitas blogwalking?

Wahh..yang baca artikel ini blogger, jadi jumlah jawabannya dah 1001 yang muncul di otak..

Mahir Komputer Tidak Diraih Dalam Semalam

Sore tadi saya ke Gramedia, niatnya mau cari sesuatu yang saya tidak tahu soal virus komputer. Kalau kemarin mashengky.com mengkritik trend topik buku-buku komputer, kali ini saya lebih tertarik menyoroti masalah judul di sampul depan buku komputer.

Biasanya buku komputer menjanjikan waktu tertentu untuk menguasai materi yang di tulisnya, contoh: “Mahir Office Word 2007 dalam 7 Jam”..

Memang benar, 7 jam adalah waktu yang akan kita butuhkan untuk mengikuti step by step langkahnya secara lancar tanpa menemui masalah. Bila buku itu terdiri dari 7 Bab, berarti setiap bab membutuhkan 1 jam pelajaran.

Tapi bila menemukan kesulitan pada salah satu bab, dan kita yakin sekali telah mengikuti langkahnya secara benar sesuai dengan buku, lalu masalahnya tidak juga terpecahkan, kemudian Anda menghujat isi bukunya dengan sumpah serapah.

Pertanyaannya apa benar 7 Jam kalau kita pelajari dengan lancar Anda pasti menjadi mahir?

Sesuai pengalaman saya, mahir komputer tidak didapat dalam semalam. Pelajaran yang sebenarnya adalah terletak dari seberapa kuat kesungguhan kita memecahkan masalah yang dihadapi.

Kalau kebuntuan itu terjadi, kita bisa melakukan banyak hal untuk mencari jalan keluarnya, bisa tanya ke google dimulai dengan mengetikan “bagaimana cara….” pada kolom pencarian, ataupun kembali lagi ke toko buku untuk melihat referensi dari penulis lain atau..tanya ke rekan yang lebih ahli..

Sadar tidak sadar.. proses mencari jalan keluar itulah cikal bakal kemahiran kita dibentuk. Karena disitu pikiran dan hati kita menganalisa permasalahan yang ada..

Jadi 7 Jam pelajaran bukan jaminan untuk mahir, 7 Jam atau lebih tidak penting, yang penting adalah kesabaran…, ketekunan…

Buku: Gimana cara belajar komputer Yang efektif dari buku?

“O, gampang..bakar saja bukunya lalu abunya kita minum..”.

Itu adalah guyonan setiap orang yang mau belajar lewat jalan pintas.. Tapi Apa benar bisa? Kalau menurut saya sih bisa. Caranya?

Itu adalah guyonan setiap orang yang mau belajar lewat jalan pintas.. Tapi Apa benar bisa? Kalau menurut saya sih bisa. Caranya?

Okey..saya jelaskan logikanya pelan-pelan ya..Buku tercipta karena adanya pengalaman yang pernah di lalui oleh penulis, dalam beberapa waktu dan hasilnya dirasakan dapat bermanfaat bagi dirinya dan orang lain

Melalui tulisan yang ada dalam bukulah, penulis ingin membagi ilmunya.

Kalaupun penulis itu pernah melakukan kesalahan, dia akan memberikan saran agar kita juga tidak melakukan kesalahan yang pernah dia alami….

kalau dia pernah melakukan suatu kebenaran dia ingin pembacanya juga mengikuti cara yang pernah dilakukan ketika mencapai kebenaran itu, dengan harapan pembaca dapat dengan mudah mempraktekan mana yang boleh dan mana yang tidak boleh dilakukan untuk mencapai tujuan yang diinginkan.

Kemudian dapat ditarik kesimpulan, dengan sebuah buku kita mendapat masukan dari orang yang lebih dulu sukses dibidangnya. kalau penulis telah berpengalaman 10 tahun, sama saja dengan mendapatkan ilmu yang didapat selama 10 tahun dari pengalaman orang lain.

Lalu bagaimana dengan cara membaca buku komputer? berikut pengalaman saya:

- Usahakan mempraktekan seluruh langkah demi langkah cara yang ada di komputer. Jangan terlewatkan dan Jangan dihapalkan. Karena komputer bukan pelajaran menghafal

- Kalau masih ada yang kurang paham lewatkan saja, catat masalahnya, kemudian,

- Ikut dalam sebuah forum yang berkaitan dengan buku itu, biasanya penulis buku komputer menuliskan komunitas yang diikutinya dalam daftar pustaka, kalau masih belum menemukan jawaban:

- Coba ulang lagi langkahnya, mungkin ada yang terlewatkan, atau hubungi penulis via email atau telpon langsung..

- Untuk mengulas kembali, praktekan langsung dengan cara misalnya, kita mempelajari buku desain grafis, contek bentuk layout buku itu dengan berbekal buku yang kita pegang. Bila ada materi yang tidak memuaskan, akan cepat diketahui, dengan begitu pengatahuan kita juga ikut bertambah..

- Waktunya narsis atau mempromosikan hasil karya kita ke orang lain lewat Fesbuk, friendster atau sebarkan via email ke rekan2 kita..Dengan harapan kita akan mendapat kirik dan saran yang membangun, sekaligus memberitahukan kepada dunia bahwa saat ini kita sedang menekuni bidang itu..

- Berbagilah ilmu yang sudah kita pelajari dengan menawarkan bantuan secara sukarela ke orang lain..Dengan memberi maka ilmu juga akan bertambah, bukan berkurang..

Soal harga, jangan takut..Harga-harga buku komputer di Gramedia berkisar antara 20 ribu sampai 50 ribuan..

Yuk Baca Buku, Biar Jago Komputer!!

Sabtu, Agustus 13, 2011

Jenis Lisensi Windows Dilihat Dari Sisi Marketing

Setiap versi windows selalu memberikan nuansa baru bagi penggunanya. Banyak hal yang ditawarkan, mulai dari kecanggihan operating system, kompatibilas dengan hardware sampai dengn jaminan kenyamanan saat menggunakan Windows.

Namun, banyak yang belum tahu jenis-jenis lisensi yang ditawarkan oleh Microsoft kepada pengguna Windows jika ingin mengaktifkannya pada komputer. Jenis lisensi ini terkait dengan kebijakan divisi Marketing Microsoft untuk lebih memaksimalkan pemasaran operating system kepada konsumen.Beberapa jenis license Windows jika dilihat dari sisi marketing yaitu:

1) OEM (Original Equipment Manufacturing)

Lisensi ini melekat pada produk dan sebagai penanda biasanya terdapat stiker resmi dari Microsoft yang menempe pada produk (Kalau pada notebook menempel di bawah sedangkan pada komputer atu PC menempel pada bagian samping). Saat Windows diaktifkan, ada beberapa device yang akan dicek untuk mencocokkan apakah lisensi tersebut benar-benar asli atau tidak.

Lisensi OEM tidak dapat dipindahkan ke komputer/notebook yang lain sehingga jika komputer atau notebook rusak maka lisensinya juga ikut hilang. Tetapi dari beberapa sumber pada beberapa forum international, jika komputer/notebook rusak total dan butuh penggantian device (Mungkin motherboard atau processor) kita bisa mengajukan perubahan pada Microsoft agar bisa menggunakan lisensi yang lama pada komputer yang sudah diperbaiki.

2) OLP (Open License Program)

Lisensi ini khusus untuk perusahaan atau organisasi yang ingin menggunakan Windows sebagai OS pada komputer perusahaan. Minimum pembelian OLP adalah 5 lisensi komputer dan bisa ditransfer ke komputer lain asalkan tetap tidak melebihi kuota dari lisensi tersebut.

Sebagai contoh, jika perusahaan tempat anda bekerja telah meginstall Windows pada 5 komputer dan kemudian ingin membeli komputer lagi, maka anda boleh memindahkan satu lisensi komputer lama ke komputer baru tersebut dengan catatan tidak menggunakan komputer lama untuk beraktifitas. Atau, fungsi ini bisa digunakan ketika komputer rusak dan membutuhkan perangkat baru, maka lisensi bisa dipindah.

3) FPP (Full Package Product)

Lisensi ini melekat pada orang yang membeli produk dan COA (Certificate of Authenticity) atau yang biasa disebut stiker Windows berada pada Box (Kotak CD Installer). Lisensi ini bersifat transferable (Bisa dipindah) ke komputer yang lain jika pada komputer yang lama mengalami kerusakan. Biasanya tipe ini ada pada komputer rakitan yang diinstall di Windows.

Kesimpulan

Banyaknya versi dari lisensi Windows kadang membuat konsumen bingung memilih yang mana. Jangankan untuk memilih, untuk memahaminya saja hanya sedikit orang yang bisa. Terlebih lagi bagi pengguna awam yang tidak tahu seluk beluk dunia IT.

Cara Mengetahui Lisensi Sistem Operasi Windows 7

Setiap menginstall windows, kita sebagai konsumen mau tidak mau harus menyetujui license yang diajukan oleh Microsoft agar bisa menggunakan OS ini pada komputer. License ini berupa syarat dan ketentuan yang harus dipatuhi jika menggunakan komputer atau notebook yang menggunakan operating system buatan Microsoft. Setiap komputer memiliki nomor unik tersendiri yang pasti berbeda dengan komputer lain. ID ini dipakai Microsoft untuk menentukan apakah Windows anda original atau tidak.

Sama seperti versi windows yang lain, Microsoft juga menyediakan ID yang berbeda untuk setiap komputer yang terinstall Windows 7. Jika anda ingin mengetahui license Windows 7 pada notebook atau komputer, ikuti langkah-langkah di bawah ini:

- Buka comand prompt dengan cara klik tombol Start, pilih Run dan ketik CMD yang diikuti tombol Enter.

- Ketikkan SLMGR kemudian tekan tombol Enter. Perintah ini tidak akan memberikan informasi apa-apa karena perintahnya sendiri belum lengkap. Windows sendiri akan memberikan informasi yang tepat bagaimana cara memasukkan kode yang benar.

- Sekarang coba anda ketil SLMGR /DLI pada command prompt. Perintah ini akan memberikan informasi sederhana mengenai lisensi dari windows pada komputer atau notebook.

- Lanjutkan dengan mengetikkan perintah SLMGR /DLV pada DOS command. Perintah ini akan memberitahu Windows untuk menampilkan detail lisensi Windows yang sedang anda gunakan.

- Selanjutnya ketikkan SLMGR /XPR pada jendea CMD. Dengan ini anda dapat mengetahui kapan lisensi Windows akan berakhir. Jika anda menggunakan versi trial, Windows akan memberi keterangan kapan lisensi Windows anda berakhir.

Perintah-perintah di atas memang jarang dipakai, terlebih lagi orang awam yang tidak begitu memperdulikan lisensi Windows pada komputer/notebook yang sedang dipakai. Tetapi tips ini bisa anda gunakan sebagai referensi jika Windows anda bermasalah sewaktu registrasi ke Microsoft.

Cara Mudah Download dan Install Driver All LAN dan WiFi

mengalami kesulitan dalam download dan install driver LAN ataupun WiFi? Artikel berikut ini akan membahas tentang cara mudah download dan install semua driver LAN dan WiFi. Mari kita simak bersama!

Sebelumnya perlu anda ketahui bahwa driver LAN dan WiFi yang akan kita pasang ini adalah driver universal, artinya bisa kita gunakan untuk semua merk Lancard ataupun WiFi. Dan Ukurannya pun cukup kecil yaitu sekitar 36Mb.

Driver ini nantinya akan di extract sewaktu anda menginstallnya ke dalam komputer ataupun laptop anda dan secara otomatis driver ini akan mencari sendiri LAN Card ataupun Wifi type dan merk apa yg terpasang di komputer ataupun laptop anda. Dan anda tidak perlu bersusah payah dalam mencari driver LAN dan Wifi, karena berikut ini kami akan memberikannya untuk anda.

Berikut langkah mudah download dan install driver LAN dan WiFi :

- Download dulu driver LAN dan WiFi Universal di link berikut ini : http://www.softpedia.com/get/System/OS-Enhancements/3DP-Net.shtml.

- Setelah masuk ke link di atas, klik tombol download kemudian pilih salah satu link download di sebelah kanan halaman tersebut. Dan driver akan secara otomatis terdownload. Oya, driver ini namanya 3DP Net. Download driver LAN dan Wifi ini hanya anda lakukan sekali saja, dan setelah itu anda dapat menggunakannya secara offline tanpa internet.

- Untuk Install driver LAN ataupun WiFi, anda tinggal dobel klik pada file driver hasil download tadi, maka file akan terextract dengan sendirinya. Berikut screenshootnya :

- Kemudian klik driver untuk menginstall driver LAN anda. Kalau anda ingin menginstall driver WiFi, anda dapat klik tanda + di sebelah kanan, maka akan muncul driver WiFi dan kemudian tinggal klik driver untuk Install driver WiFi.

- Klik next untuk melanjutkan install driver, dan tunggu prosesnya sampai selesai.

- Driver sudah terinstall dan sudah siap untuk digunakan.

Bagaimana? Mudah kan?

Dan sekarang pekerjaan anda akan jauh lebih cepat sehingga bisa menghemat waktu anda untuk kegiatan anda lainnya.

Selamat mencoba dan semoga berhasil.

Mengatasi Error Install Office 2007

- Buka folder i386 yang terdapat di CD Windows XP anda, kemudian cari file FP40EXT.CAB dan extract..

Untuk memudahkan extract ini sebaiknya anda memiliki program compressor seperti Winrar, Winzip dll.

- Setelah itu cari file fp4autl.dll, kemudian copy dan paste di "C:\Program Files\Common Files\Microsoft shared\Web server extensions\40\bin"

- Sekarang, coba install lagi office 2007 anda

File dan Folder Terlarang di Windows Plus Solusinya

Nama-Nama Terlarang

Beberapa diantara nama-nama file/folder yang tidak bisa dibuat tersebut adalah sebagai berikut :

- CON,

- PRN,

- AUX,

- CLOCK$,

- NUL,

- COM1,

- COM2,

- COM3,

- COM4,

- COM5,

- COM6,

- COM7,

- COM8,

- COM9,

- LPT1,

- LPT2,

- LPT3,

- LPT4,

- LPT5,

- LPT6,

- LPT7,

- LPT8, atau LPT9

Solusi Untuk Yang Maksa

Sesuatu yang dilarang tentu akan membuat penasaran. Dan rasa penasaran mengenai masalah inipun ada, jika anda ingin membuat nama file/folder dengan nama-nama tersebut dapat dilakukan dengan cara sebagai berikut :

Anggap saja anda akan membuat folder dengan nama con di Drive C.

- Masuk ke DOS dengan cara ketik cmd dari RUN

- Ketik perintah md \\.\c:\con :

Jadi Deh folder con.

- Untuk membuang folder tersebut anda tidak bisa menggunakan cara Delete biasa. Karena pesan menyebalkan akan langsung tampil dihadapan anda :

Untuk membuangnya, dapat dilakukan lewat DOS, dengan cara ketika perintah rd \\.\c:\con.

Deskripsi Lengkap Tentang PING

Ping adalah software yang berjalan di atas protokol ICMP untuk mencek hubungan antara dua komputer di internet. Ping dapat juga berarti program dasar yang mengijinkan satu pengguna untuk mem-verifikasi bahwa alamat protokol internet tertentu ada dan dapat menerima permintaan-permintaan. Ping digunakan untuk memastikan bahwa satu komputer yang sedang dituju sedang aktif dan memberikan respon balik. Misalnya, bila kita ingin mengirimkan suatu file ke suatu alamat host, maka untuk melihat berapa lama waktu operasi yang dibutuhkan, kita menggunakan ping.

Ping adalah software yang berjalan di atas protokol ICMP untuk mencek hubungan antara dua komputer di internet. Ping dapat juga berarti program dasar yang mengijinkan satu pengguna untuk mem-verifikasi bahwa alamat protokol internet tertentu ada dan dapat menerima permintaan-permintaan. Ping digunakan untuk memastikan bahwa satu komputer yang sedang dituju sedang aktif dan memberikan respon balik. Misalnya, bila kita ingin mengirimkan suatu file ke suatu alamat host, maka untuk melihat berapa lama waktu operasi yang dibutuhkan, kita menggunakan ping.

(Nama “ping” datang dari sonar sebuah kapal selam yang sedang aktif, yang sering mengeluarkan bunyi ping ketika menemukan sebuah objek).

Dalam pengertian lain, ping berupaya untuk “mendapatkan perhatian” atau “mengecek ada atau tidaknya suatu host”. Ping beroperasi dengan mengirimkan sebuah paket kepada suatu alamat yang dituju dan menunggu respon balik dari host yang dituju tersebut.

PING merupakan salah satu program yang digunakan untuk mengecek komunikasi antar komputer dalam sebuah jaringan melalui protokol TCP/IP. PING akan mengirimkan Internet Control Message Protocol (ICMP) Echo Request messages pada ip address komputer yang dituju dan meminta respons dari komputer tersebut.

Jika komputer target memberikan respond maka komputer tersebut memberikan informasi seperti contoh PING report yang anda berikan yaitu:

bytes=32 time=30ms TTL=123

Bytes menunjukkan besar request packet yang dikirimkan.Time menunjukkan nilai “round trip delay” (disebut juga sebagai delay atau latency) yang menunjukkan waktu yang diperlukan packet yang anda kirimkan untuk mencapai komputer yang dituju. Nilai ini dihitung dengan membagi dua selisih waktu PING packet mulai dikirimkan dengan waktu response dari PING packet diterima.

Sedangkan TTL merupakan nilai “Time-To-Live” yang digunakan untuk mencegah adanya circular routing pada suatu jaringan. Dengan mengurangi nilai TTL awal yaitu 128 dengan nilai TTL akhir maka bisa dihitung banyaknya hop yang dilalui darikomputer asal ke komputer tujuan. Setiap kali packet PING melalui sebuah ip address maka nilai TTL nya akan dikurangi satu. Sehingga jika TTL mencapai nilai nol, PING packet akan di-discard / di-drop dan hasil PING menunjukkan : "TTL expired in transit".

Apabila utilitas ping menunjukkan hasil yang positif maka kedua komputer tersebut saling terhubung di dalam sebuah jaringan. Hasil statistik keadaan koneksi ditampilkan dibagian akhir. Kualitas koneksi dapat dilihat dari besarnya waktu bolak-balik (roundtrip) dan besarnya jumlah paket yang hilang (packet loss). Semakin kecil kedua angka tersebut, semakin bagus kualitas koneksinya.

Sumber : id.wikipedia.org.

FUNGSI PING

Kegunaan PING antara lain adalah sbb:

- Mengetahui status up/down komputer dalam jaringan.

- Kita dapat mengecek apakah sebuah komputer up/down menggunakan perintah PING, jika komputer tersebut memberikan response terhadap perintah PING yang kita berikan maka dikatakan bahwa komputer tersebut up atau hidup.

- Memonitor availability status komputer dalam jaringan.

PING dapat digunakan sebagai tool monitoring availibilitas komputer dalam jaringan yang merupakan salah satu indikator kualitas jaringan yaitu dengan melakukan PING secara periodik pada komputer yang dituju. Semakin kecil downtime, semakin bagus kualitas jaringan tersebut.

- Mengetahui responsifitas komunikasi sebuah jaringan.

Besarnya nilai delay atau latency yang dilaporkan oleh PING menjadi indikasi seberapa responsif komunikasi terjadi dengan komputer yang dituju. Semakin besar nilai delay menunjukkan semakin lamban respons yang diberikan. Sehingga nilai delay ini juga bisa digunakan sebagai indikator kualitas jaringan.

Anda dapat menggunakan aplikasi sniffer untuk melihat penggunaan resource jaringan berdasarkan kriteria tertentu termasuk ip address dan user. Contoh aplikasinya adalah WinDump (http://www.tcpdump.org/wpcap.html) pada Windows platform, TCP Dump (http://www.tcpdump.org) dan Ethereal (http://www.ethereal.com) pada Unix/Linux platform serta Network Stumbler(http://www.stumbler.net) dan Air Snort (http://airsnort.shmoo.com) untuk melakukan sniffing pada wireless network.

PENGGUNAAN PING

Contoh penggunaan ping :

ping 192.168.1.2 –t

Paket akan dikirimkan terus menerus sampai ada penekanan tombol

Ctrl + C. ping 192.168.1.2 -n 32

Jumlah permintaan echo yang dikirimkan berjumlah 32 byte

ping 192.168.1.2 -l 32

Jumlah buffer yang dikirimkan sebanyak 32 byte

ping 192.168.1.2 -n 32

Jumlah waktu (timeout) untuk menunggu respon dalam satuan milidetik. Pada contoh diatas waktu yang dibutuhkan adalah 1 milidetik.

Opsi yang lain dapat Anda lihat dengan mengetikkan : ping /? pada prompt DOS Anda..

Sumber : Asmidi.com

TEST PING

Apa itu test Ping? Bagaimana melakukan Test Ping dari PC saya?

Test Ping adalah metode untuk melakukan tes koneksi dengan Command Prompt (Windows) untuk mengetahui kualitas koneksi jaringan dari PC anda ke jaringan ditempat lain yang telah terhubung ke PC anda baik itu melalui jaringan lokal (intranet) ataupun jaringan luas (internet).

Cara melakukan test ping dari PC anda:

- Buka Command Prompt, Start -> Program -> Accessories -> Command Prompt atau dengan mengetik cmd dariRUN.

- Pada Command Prompt ketik perintah ping ip address parameter (parameter diberikan sesuai keperluan) seperti pada gambar berikut :

Pada gambar diatas, saya memberikan perintah ping 203.84.136.33 -n 100

Tambahan parameter -n 100 yang akan menghasilkan reply sebanyak 100 kali.

Sebagai tambahan, parameter adalah aksesori kelengkapan perintah dari suatu perintah utama. Dalam pembahasan ini, ping mempunyai banyak parameter, diantaranya adalah -t (terus menerus), -n angka (ditentukan berdasarkan angka) dll.

- Jika koneksi lancar dan tidak ada gangguan maka akan muncul pesan reply seperti pada gambar berikut ini:

- Jika koneksi terputus atau ada masalah maka akan muncul pesan "Request Timed Out".

- Anda juga bisa melakukan test ping langsung ke domain name (tanpa perlu mengetikkan ip addressnya) , contoh "ping yahoo.com".

PERJALANAN PING

Pada contoh ini, seorang user di Host A melakukan ping ke alamat IP Host B. Mari kita cermati langkah demi langkah perjalanan datanya :

- Internet Control Message Protocol (ICMP) menciptakan sebuah payload (data) pemintaan echo (di mana isinya hanya abjad di field data).

- ICMP menyerahkan payload tersebut ke Internet Protocol (IP), yang lalu menciptakan sebuah paket. Paling sedikit, paket ini berisi : sebuah alamat asal IP, sebuah alamat tujuan IP, dan sebuah field protocol dengan nilai 01h (ingat bahwa Cisco suka menggunakan 0x di depan karakter heksadesimal , jadi di router mungkin terlihat seperti 0×01). Semua itu memberitahukan kepada host penerima tentang kepada siapa host penerima harus menyerahkan payload ketika network tujuan telah dicapai – pada contoh ini host menyerahkan payload kepada protocol ICMP.

- Setelah paket dibuat, IP akan menentukan apakah alamat IP tujuan ada di network local atau network remote.

- Karena IP menentukan bahwa ini adalah permintaan untuk network remote, maka paket perlu dikirimkan ke default gateway agar paket dapat di route ke network remote. Registry di Windows dibaca untuk mencari default gateway yang telah dikonfigurasi.

- Default gateway dari host 192.168.0.7 (Host A) dikonfigurasi ke 192.168.0.1. Untuk dapat mengirimkan paket ini ke default gateway, harus diketahui dulu alamat hardware dari interface Ethernet 0 dari router (yang dikonfigurasi dengan alamat IP 192.168.0.1 tersebut) Mengapa demikian? Agar paket dapat diserahkan ke layer data link, lalu di-enkapsulasi menjadi frame, dan dikirimkan ke interface router yang terhubung ke network 192.168.0.0. Host berkomunikasi hanya dengan alamat hardware pada LAN local. Penting untuk memahami bahwa Host A, agar dapat berkomunikasi dengan Host B, harus mengirimkan paket ke alamat MAC (alamat hardware Network adapter (LAN Card)dari default gateway di network local.

- Setelah itu, cache ARP dicek untuk melihat apakah alamat IP dari default gateway sudah pernah di resolved (diterjemahkan) ke sebuah alamat hardware:

- Setelah paket dan alamat hardware tujuan diserahkan ke layer data link, maka driver LAN akan digunakan untuk menyediakan akses media melalui jenis LAN yang digunakan (pada contoh ini adalah Ethernet). Sebuah frame dibuat, dienkapsulasi dengan informasi pengendali. Di dalam frame ini alamat hardware dari host asal dan tujuan, dalam kasus ini juga ditambah dengan field EtherType yang menggambarkan protocol layer network apa yang menyerahkan paket tersebut ke layer data link- dalam kasus ini, protocol itu adalah IP. Pada akhir dari frame itu terdapat sebuah field bernama Frame Check Sequence (FCS) yang menjadi tempat penyimpanan dari hasil perhitungan Cyclic Redundancy Check (CRC).

- Setelah frame selesai dibuat, frame tersebut diserahkan ke layer Physical untuk ditempatkan di media fisik ( pada contoh ini adalah kabel twisted-pair) dalam bentuk bit-bit, yang dikirim saru per satu.

- Semua alat di collision domain menerima bit-bit ini dan membuat frame dari bit-bit ini. Mereka masing-masing melakukan CRC dan mengecek jawaban di field FCS. Jika jawabannya tidak cocok, frame akan dibuang.

Jika CRC cocok, maka alamat hardware tujuan akan di cek untuk melihat apakah alamat tersebut cocok juga (pada contoh ini, dicek apakah cocok dengan interface Ethernet 0 dari router).

Jika alamat hardware cocok, maka field Ether-Type dicek untuk mencari protocol yang digunakan di layer Network dengan cara :

- Layer data link membuat sebuah frame dengan alamat hardware tujuan dan asal , field Ether-Type, dan field FCS di akhir dari frame. Frame diserahkan ke layer Physical untuk dikirimkan keluar pada medium fisik dalam bentuk bit yang dikirimkan satu per satu.

- Host B menerima frame dan segera melakuakan CRC. Jika hasil CRC sesuai dengan apa yang ada di field FCS, maka alamat hardware tujuan akan dicek. Jika alamat host juga cocok, field Ether-Type akan di cek untuk menentukan protocol yang akan diserahi paket tersebut di layer Network—Pada contoh ini, protocol tersebut adalah IP.

*** Penjelasan yang dipaparkan disini diambil dari berbagai sumber (tercantum disetiap keterangan) dengan sedikit modifikasi dari penulis.

Asal-usul Nama-nama Raksasa TI Dunia

Mencari nama bagi perusahaan memang tak mudah. Sama sulitnya dengan mencari nama bayi yang baru lahir atau nama sebuah band musik, misalnya.

Tapi, apakah nama juga akan mempengaruhi dengan kelanggengan sebuah perusahaan? Tidak ada yang bisa memastikannya. Yang jelas, pasti ada cerita di balik proses penentuan nama-nama sebuah perusahaan.

Berikut ini adalah cerita-cerita di balik munculnya nama-nama perusahaan besar di bidang TI dan elektronik, yang dihimpun oleh Silicon Alley Insider, dari mulai HP, Cisco, Oracle, Intel, Microsoft, Apple, hingga Sony.

- HP

Pendiri Hewlett-Packard, Bill Hewlett dan Dave Packard sempat berdebat untuk memberikan nama perusahaan, apakah akan menjadi Hewlett-Packard, atau Packard-Hewlett. Akhirnya mereka berdua mengundinya dengan sebuah koin.

- Sun Microsystems

Para pendiri Sun: Andy Bechtolsheim, Vinod Khosla, dan Scott McNealy adalah sesama mahasiswa dari Stanford University. Saat itu, Bechtolsheim mendapat proyek untuk membuatkan workstation bagi kampusnya, dan proyek itu bernama Stanford University Network. Nama itulah yang kemudian disingkat menjadi SUN.

- cisco

Nama Cisco sering dikira merupakan kependekan dari kata-kata tertentu. Padahal, Cisco diambil dari San Francisco yang diharapkan menjadi tempat selain Silicon Valley. Oleh karenanya, di masa awalnya, perusahaan ini selalu memaksa agar namanya ditulis dengan dengan huruf kecil semua.

- Apple

Saat itu perusahaan ini sudah telat beberapa bulan untuk mendaftarkan nama dan merek dagang mereka. Lalu, salah satu pendirinya, Steve Jobs menantang para pendiri perusahaan lain untuk mengajukan nama yang lebih baik dari 'Apple'. Apple sendiri adalah buah kesukaan Jobs. Akhirnya nama yang diajukan oleh Steve Jobs-lah yang kemudian dipilih.

- Intel

Dua pendiri perusahaan ini, yakni Bob Noyce dan Gordon Moore, sebenarnya ingin menamakan perusahaan dengan kombinasi dua nama mereka 'Moore Noyce'. Sayang, nama itu sudah didaftarkan sebagai merek dagang dari jaringan hotel. Akhirnya mereka memberi alternatif kedua, dengan menamakan perusahaan mereka sebagai kependekan dariINTegrated ELectronics, atau INTEL.

- Microsoft

Nama perusahaan ini merupakan kependekan dari MICROcomputer SOFTware. Dari nama yang ia buat, terlihat jelas bahwa pendiri perusahaan Bill Gates sudah sangat yakin akan potensi dari bisnis software. Sebab pada saat itu komputer merupakan teknologi yang sangat baru dan bisnis software bukanlah bisnis yang sudah berkembang.

- Adobe

Walaupun Adobe berarti bata atau batako, tapi asal nama Adobe bukan terinspirasi oleh bata. Melainkan, karena salah seorang pendiri perusahaan ini, John Warnock, memiliki rumah di Adobe Creek, sebuah sungai di Los Altos, California.

- Oracle

Salah satu produk awal yang dikerjakan oleh pendiri perusahaan Larry Ellison dan Bob Oats, adalah aplikasi RDBMS, yang merupakan proyek pesanan CIA. Proyek ini diberi nama kode 'Oracle' karena diharapkan bisa menjawab segala macam jenis pertanyaan menyangkut segala hal tentang kehidupan. Belakangan CIA menghentikan proyek ini, namun Ellison dan Oats meneruskannya dan menjadikan nama proyek itu menjadi nama perusahaan.

- Sony

Pendiri perusahaan ini, Akio Morita, menginginkan nama yang tak asing bagi konsumen target mereka, Amerika Serikat. Nama Sony sendiri merupakan turunan dari kata Latin 'Sonus' yang artinya adalah suara. Selain itu, nama itu juga berasal dari kata Slang 'Sonny Boy' yang pada tahun 1950-an di Jepang bermakna 'Anak muda yang cerdas dan tampan'. Begitulah Akio Morita memandang dirinya sendiri.

- Yahoo

Nama perusahaan ini dipilih oleh Jerry Yang dan David Filo, merupakan kependekan dari 'Yet Another Hierarchical Officious Oracle'. Tak jelas apakah 'Officious Oracle' yang dimaksud adalah proyek Oracle terdahulu yang sempat dikerjakan oleh Larry Ellison dan Bob Oats. Yang pasti, dua mahasiswa Stanford itu juga menyukai arti kata 'Yahoo' di kamus, maupun di kisah fiksi besutan Jonathan Swift berjudul Gulliver's Travel, yang maknanya adalah 'kasar atau tak tahu adat'.

- Google

Duo pendiri, Larry Page dan Sergey Brin, awalnya menamakan perusahaan ini 'Googol' yang merujuk pada bilangan 10 pangkat 100. Dua mahasiswa yang drop out dari program PhD mereka di Stanford itu, menamakannya demikian, untuk menyimbolkan proyek algoritma pemeringkat website mereka, sebagai sebuah proyek yang akan melibatkan data yang sangat masif. Tapi saat mencari investor dan bertemu dengan salah satu pendiri Sun, Andy Bechtolsheim, Nama 'Googol' ditulis menjadi 'Google' agar lebih menjual.